Cyberangriffe müssen frühzeitig erkannt werden, wenn sie neutralisiert werden sollen, bevor ein großer Schaden entsteht. Unsere Managed Detection and Response (MDR)-Lösung kombiniert das Wissen eines multidisziplinären, dedizierten Security Operation Center (SOC), erstklassige Threat Intelligence und Security Information & Event Monitoring (SIEM), um Bedrohungen abzuwehren.

Profitieren Sie von einer Lösung, die auf Ihr Unternehmen und seine Daten zugeschnitten ist. Erkennen Sie Angriffe intelligenter, schneller und umfassender, mit einer Abdeckung von On-Premise- und Cloud-Lösungen von einem Anbieter.

Managed Detection and Response: Die wichtigsten Features

Threat Intelligence (TI)

Unser MDR nutzt eine marktführende Threat Intelligence, um Ihre Erkennungsfähigkeit mit den neuesten Bedrohungen in Einklang zu bringen, so dass diese identifiziert und gestoppt werden, bevor sie Ihrem Unternehmen schaden können.

24x7x365 Analyse

Unser globales SOC ist ständig im Einsatz, überwacht und analysiert Aktivitäten, um Bedrohungen zu erkennen & zu beseitigen und Ihnen verwertbare Erkenntnisse zu liefern.

Continuous Optimisation

Software ist nie "out of the box" vollständig leistungsfähig. Unser Team nimmt eine Feinabstimmung Ihrer SIEM-Systeme vor und entwickelt benutzerdefinierte Regelsätze, die False-Positives reduzieren und die Erkennung dort priorisieren, wo sie am dringendsten benötigt wird.

Proactive Hunting

Wir ergänzen die Leistung der durch künstliche Intelligenz (KI) gesteuerten Analyse mit dem Threat Hunting, um komplexe Bedrohungen, die unter dem Radar verschwinden könnten, im Voraus zu erkennen und aufzuspüren.

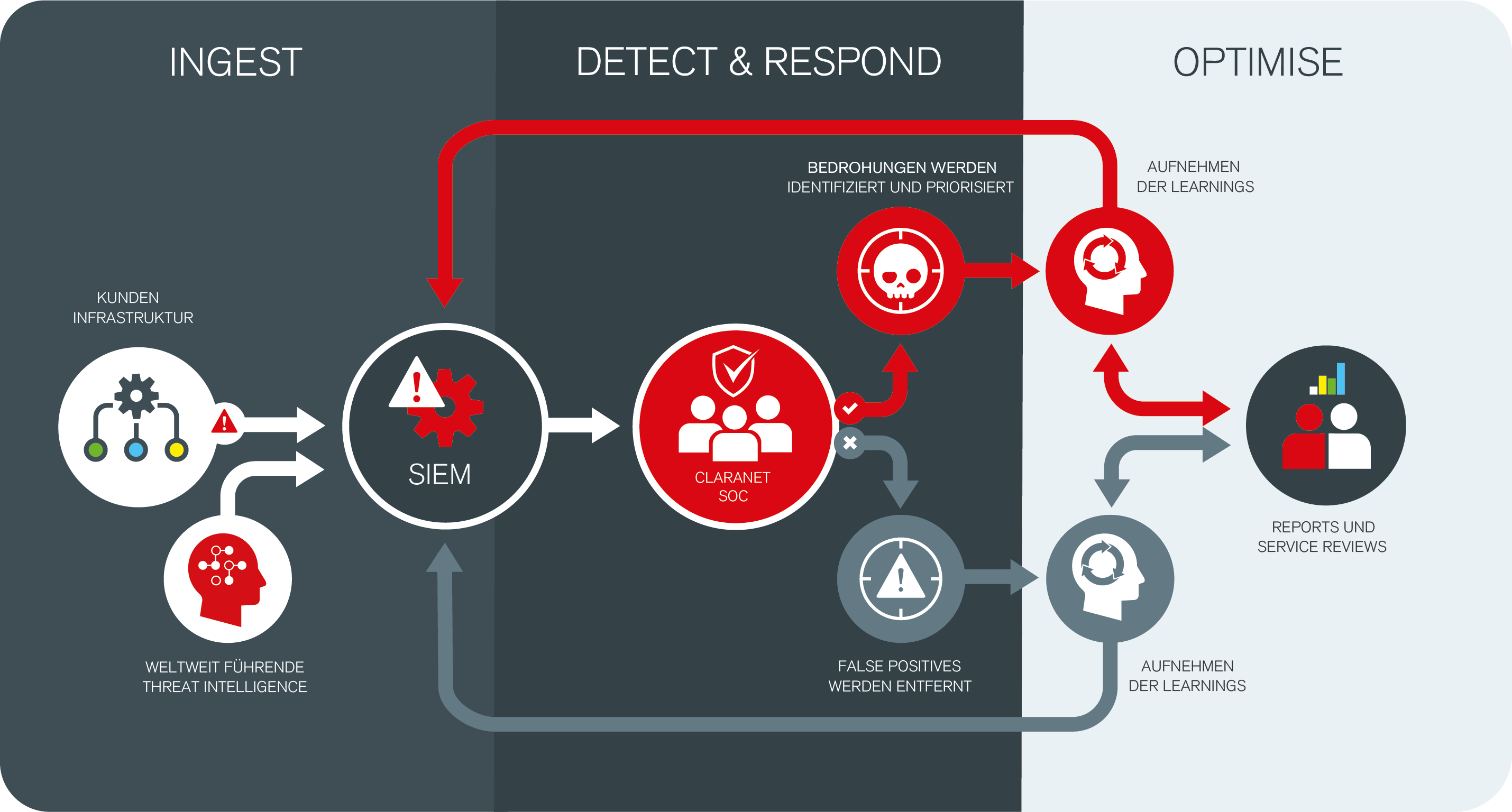

Wie Managed Detection and Response funktioniert

Informationsaufnahme

Security Logs und Alerts, die in Ihrer Infrastruktur generiert werden, werden von unserer zentralen Security Information and Event Management (SIEM)-Plattform aufgenommen, die eine "zentrale Sicht" auf Ihre Daten bietet.

Informationen aus weltweit führenden Threat Intelligences (TI) fließen auch in die informelle Erkennung mit bestätigten bösartigen Indicators of Compromise (IoCs) ein.

Erkennen und Handeln

IoCs lösen Alarme aus und werden in das Claranet SOC übertragen. False-Positive-Meldungen werden entfernt.

Bestätigte bösartige Aktivitäten werden nach Schweregrad eingestuft und zur Beseitigung oder tiefergehenden Bearbeitung eskaliert.

Threat Hunting dient dazu, unentdeckte Bedrohungen zu identifizieren und die Erkennung zu optimieren.

Optimieren

Die gewonnenen Erkenntnisse werden genutzt, um Alerts zu optimieren und SIEM-Plattformen so zu trainieren, dass sie sich auf die Bedrohungen mit der höchsten Priorität konzentrieren.

Es finden regelmäßig Reports und Service Reviews statt, um die Leistung weiter zu verbessern.

Zertifizierungen innerhalb der Claranet Gruppe